- 打造低调而卓越的Ai PC,微星MEG Z890 ACE战神主板开箱

- 解密“星”制造,微星深圳恩斯迈工厂探秘之旅

- 游泳也需音乐相伴!韶音OpenSwim Pro评测

- 又一款轻量化电竞

- 元气满满的充电之旅!铂陆帝商超活动嗨翻周末

- 雷柏机甲编码主题系列警戒线S-07图赏:以机械美感诠释潮流新理念桌搭!

- 更适合新手体质的枪战游戏,《无畏契约》开战!

- 现代与传统的融合之旅:贝尔金笔记本扩展坞体验

- 航天品质下的极速充电体验——航嘉G65 GaN快速充电器评测

- 有颜有实力的外设谁能不爱?来看雷柏商超巡演

- 新潮外设引爆全场!雷柏联合PC打造潮品酷玩趴

- 幻彩绚丽,玩趣十足!雷柏V700DIY键盘图赏

- U皇就该配板皇,超频玩家现身说法教你选主板

- 13代酷睿的超频利器,有好板才有好性能

- 全新升级,雷柏V20S RGB光学游戏鼠标2023版详解

- 马斯克30亿放“烟花”,民航故事为何值钱?

- 让露营生活更精致!铂陆帝户外电源AC180评测

- 惠威音响体验:音响中的艺术品,拥有好听的灵魂

- HiFi级音响用料 仙籁 N8音响专用交换机售2980元

- 高品质听音 仙籁 M1T 纯数字音乐播放器促销5000元

- 打造低调而卓越的Ai PC,微星MEG Z890 ACE战神主板开箱10日

- 解密“星”制造,微星深圳恩斯迈工厂探秘之旅02日

- 游泳也需要音乐相伴!韶音新一代游泳耳机OpenSwim Pro评测12日

- 又一款轻量化电竞"神鼠"来袭!玄熊猫3395游戏鼠标今晚首发149元10日

- 元气满满的充电之旅!铂陆帝商超活动嗨翻周末27日

- 雷柏机甲编码主题系列警戒线S-07图赏:以机械美感诠释潮流新理念桌搭!24日

- 更适合新手体质的枪战游戏,《无畏契约》国服正式开战!20日

- 玩物近话论:现代科技与甘南秘境的融合之旅 贝尔金笔记本扩展坞体验14日

- 航天品质下的极速充电体验——航嘉G65 GaN快速充电器评测12日

- 有颜有实力的外设好物谁能不爱?雷柏点燃PCGROUP潮品商超巡演15日

- 新潮外设好物引爆全场!雷柏联合PCGROUP打造潮品酷玩趴15日

- 幻彩绚丽,玩趣十足!雷柏V700DIY热插拔机械键盘图赏10日

- U皇就该配板皇,超频玩家现身说法教你选主板26日

- 13代酷睿的超频利器,有好板才有好性能25日

- 全新升级 经典复刻 雷柏V20S RGB光学游戏鼠标2023版详解25日

- 马斯克30亿放“烟花”,民航故事为何值钱?23日

- 告别电量焦虑,让露营生活多一分精致!铂陆帝户外电源AC180开箱评测17日

- 惠威音响体验:音响中的艺术品,拥有好听的灵魂04日

- HiFi级音响用料 仙籁 N8音响专用交换机售2980元27日

- 高品质听音 仙籁 M1T 纯数字音乐播放器促销5000元27日

网络掉线的罪魁祸首——ARP欺骗/攻击

2007-09-30 09:45 出处: 作者:佚名 责任编辑:xiexiaomian

|

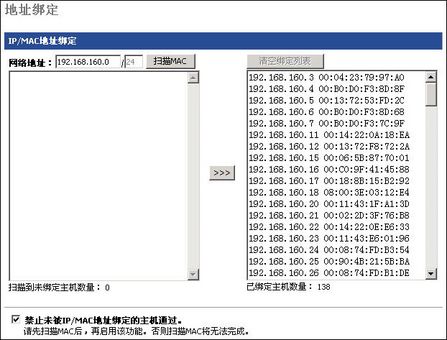

现在企业局域网中感染ARP病毒的情况比较多,给局域网的正常使用造成了很大的影响,同时清理和防范都比较困难,给不少的网络管理员造成了很多的困扰。下面飞鱼星工程师把处理此类问题的一些经验与大家分享。 ARP协议本身并不是病毒,只是很多木马程序、病毒都采用了该协议,这些木马病毒也经常出现在游戏的外挂中。 ARP欺骗攻击的症状 计算机网络连接正常,有时候PC无法访问外网,重新启动路由器又好了,过一会又不行了; ARP欺骗攻击的包一般有以下两个特点: 针对ARP欺骗攻击的防御,飞鱼星科技于2005年率先提出针对ARP欺骗攻击的主动防御理念,目前国内同类产品也以类似方式防御,即:增大路由器ARP信息主动广播密度,从而减少PC遭受ARP欺骗攻击的可能。 现在市面上某些产品或软件加强了ARP主动广播的密度,意图通过高密度广播达到减缓或抑制内网PC遭受ARP欺骗的目的,但实际运用效果来看,加强广播密度的做法:一方面,高密度的内网广播,给网络带来了繁重的负担,甚至产生广播风暴,导致整个网络的瘫痪;另一方面,如果内网中毒过重,那单纯依靠某台设备的高密度广播也是有限的,随着内网中毒PC数量的增加,ARP欺骗攻击广播势必会压过路由器或软件主动广播的密度,从而断网问题仍然悬而未决,用户怨声载道。 1、在PC上绑定路由器的IP和MAC地址: 方法一、安装智能网关IP/MAC地址绑定软件 推荐使用:“网关智能绑定精灵 正式版 2.0”,通过该软件的下载和安装,PC重启后自动绑定网关IP/MAC地址,软件还提供两个附加IP/MAC地址的手动绑定策略(支持绑定服务器等附加绑定),针对本地ARP信息变更,提供报警提示服务。 2、在路由器上绑定内网所有PC的IP和MAC地址: 以飞鱼星Volans-4920GP高性能宽带路由器为例,在设备配置页面“网络安全”的“IP-MAC绑定” 中的“扫描MAC”,扫描到的未绑定主机通过“>>>”功能键添加扫描地址至绑定列表中。(如图一所示) |

302 Found

Powered by Tengine